对于构建 LLM 应用程序的大型工程团队来说,访问管理可能很麻烦。为了避免玩“谁干的”游戏或过度/不足配置权限,您需要系统地确定谁可以访问您的资源以及访问到什么程度。

LangSmith 现在有了新的访问控制功能,以帮助企业管理对其资源的访问。这包括基于角色的访问控制 (RBAC),它允许您指定自定义角色,并通过 API 密钥更好地支持具有有限权限的用户。

基于角色的访问控制 (RBAC)

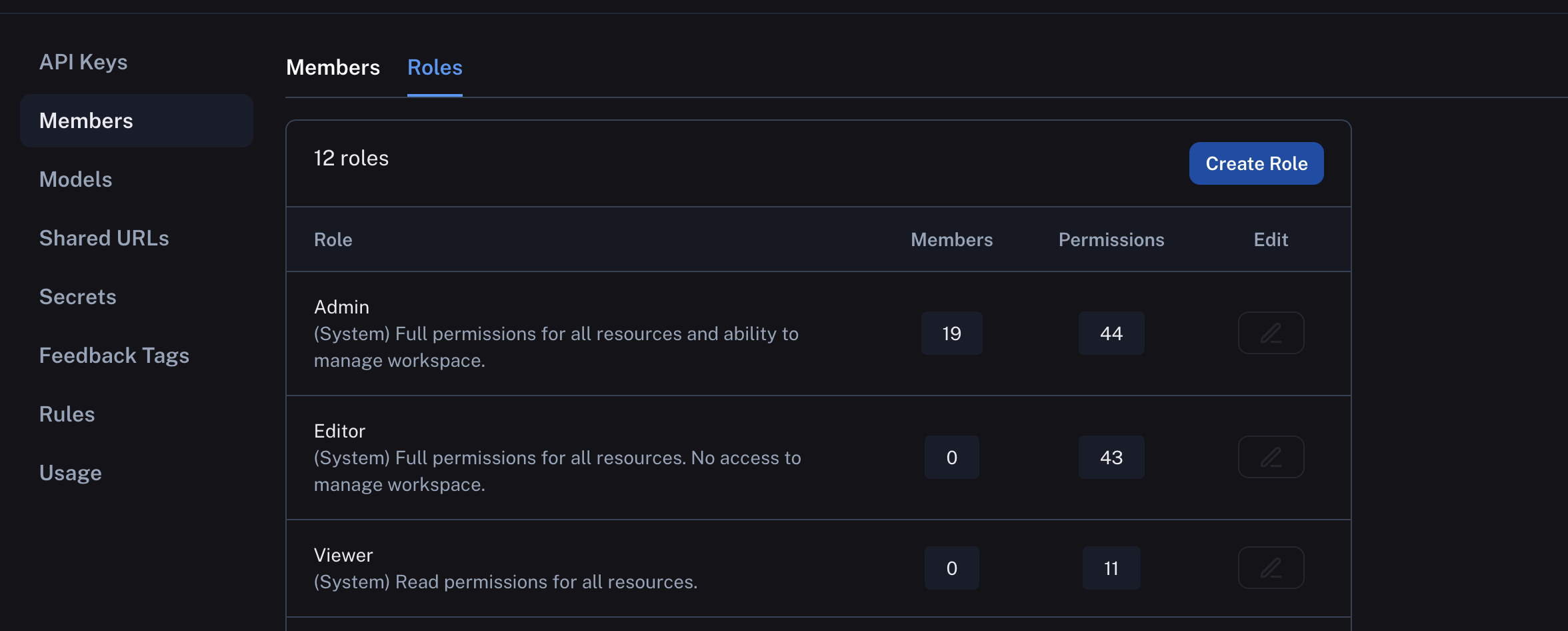

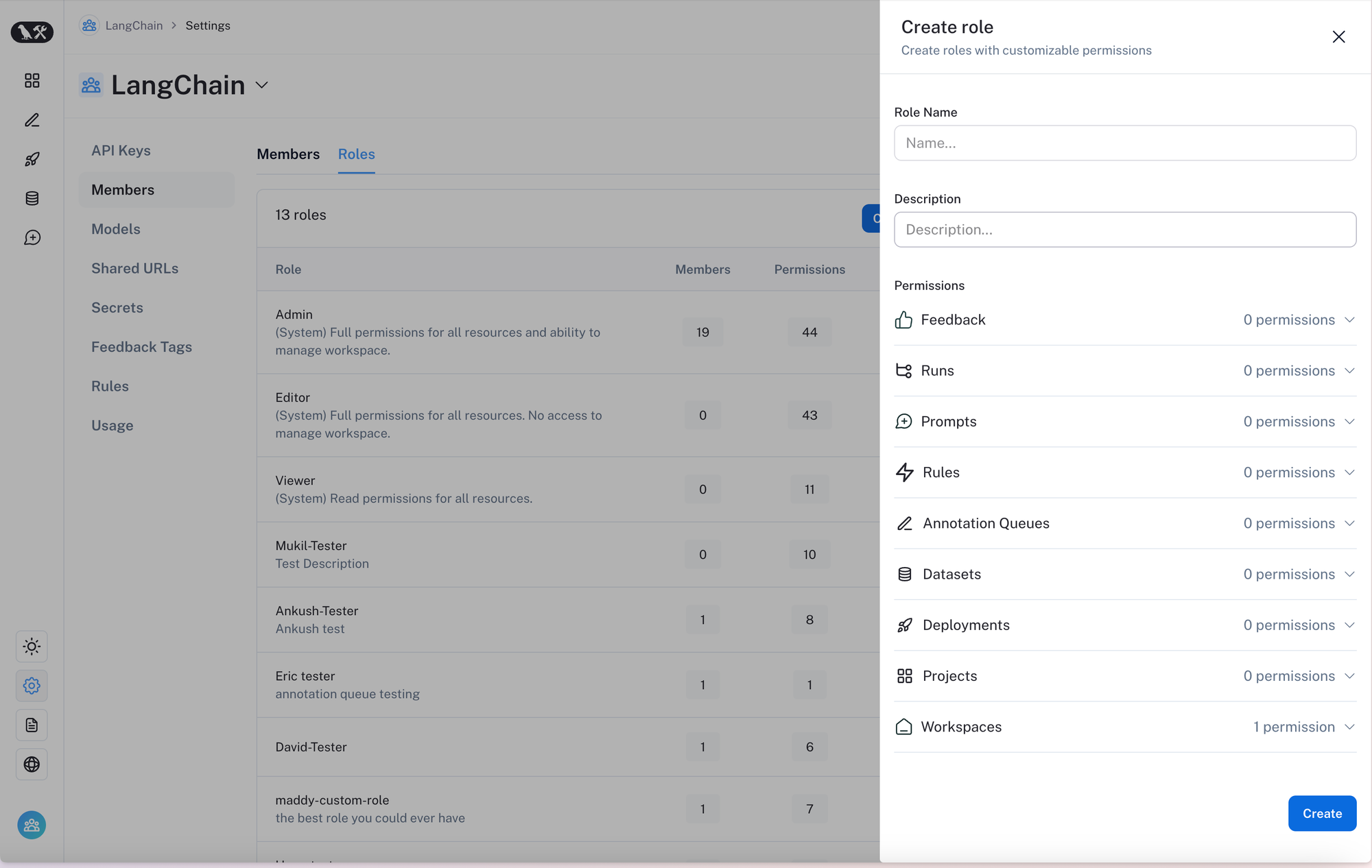

通过基于角色的访问控制 (RBAC),管理员现在可以为其工作区或组织内的用户分配角色。每个角色代表一组权限。默认情况下,有三个内置的系统角色

Admin- 拥有对工作区或组织内所有资源的完全访问权限Viewer- 拥有对工作区或组织内所有资源的只读访问权限Editor- 拥有除工作区管理(添加/删除用户、更改角色、配置服务密钥)之外的完全权限

工作区在逻辑上将组织中的用户和资源组合在一起,并将很快推出到 LangSmith。这将为项目和组织之间增加另一层隔离,帮助将相关资源隔离给合适的人员。目前,您可以将工作区和组织视为等效的概念。

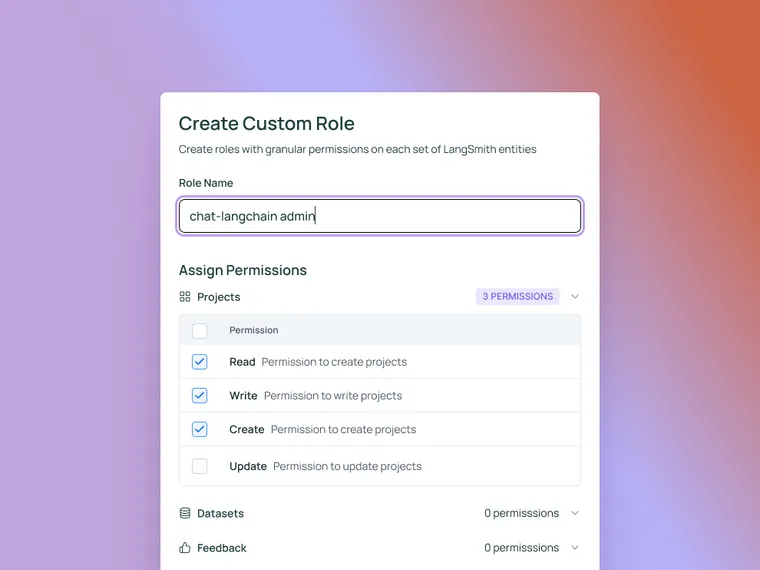

管理员还可以在工作区或组织内,针对每组 LangSmith 实体创建/编辑具有精细权限的自定义角色。这通过减少用户可以接触的表面积来降低漏洞风险,从而使用户仅拥有执行其工作职能和关键任务所需的权限。

开始使用基于角色的访问控制,请按照这些文档进行操作。

API 密钥更新

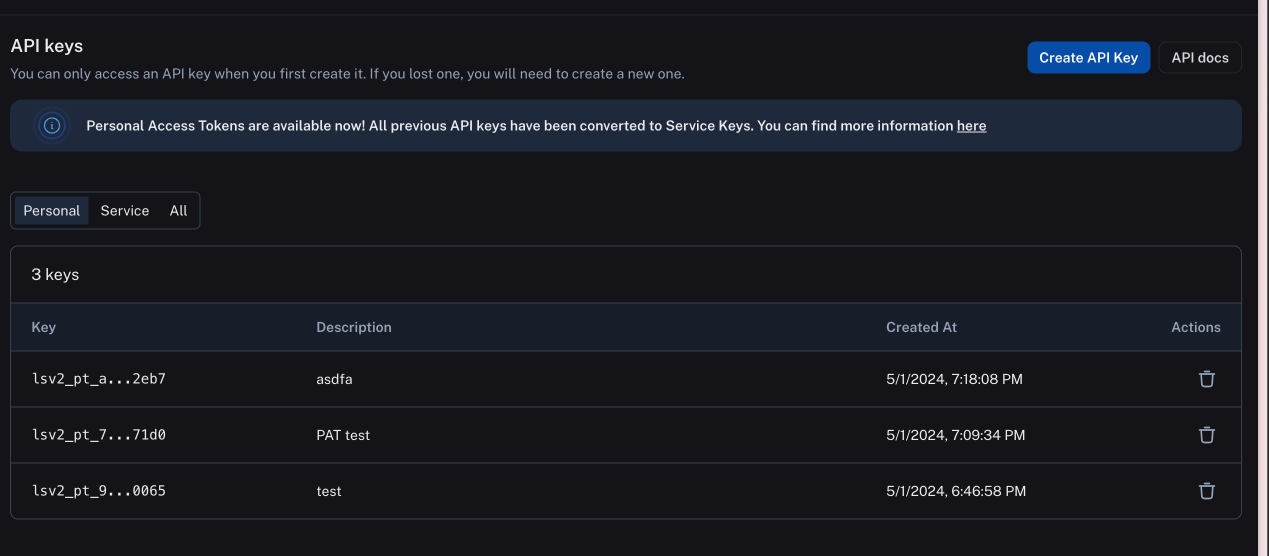

为了更好地支持访问控制,现在有两种类型的 API 密钥:个人访问令牌和服务密钥。

所有用户都可以创建个人访问令牌。个人访问令牌附加到创建它们的用户。这些密钥将具有与用户相同的权限。请注意,如果从组织中删除用户,其个人访问令牌也将被删除。这些密钥旨在供用户在与 LangSmith API 通信时使用。这些 PAT 对于无法配置服务密钥的用户尤其有用,从而确保非管理员仍然可以通过 API 访问 LangSmith。

服务密钥是充当服务主体的密钥。这些密钥被授予管理员权限,旨在供希望与 LangSmith API 通信的服务使用。(附加权限配置即将推出)。由于这些密钥与服务关联,因此它们不会受到组织变更(如用户离职)的影响。只有工作区管理员才能创建服务密钥。

阅读文档以开始使用我们的新 API 密钥。

ls__ API 密钥已迁移到服务密钥。请注意,我们将于 2024 年 7 月 1 日删除对这些 ls__ API 密钥的支持您今天就可以在 LangSmith 上试用这些功能。如有任何问题或反馈,请随时通过 support@langchain.dev 与我们联系!